🧠 Warum der Mensch oft das schwächste Glied in der IT-Sicherheitskette ist

🔒 IT-Sicherheitsrisiko und die Illusion technischer Sicherheit

„Unsere IT ist sicher, wir haben ja Firewalls!“ Aha. Und ein Schloss an der Tür macht das Haus auch einbruchsicher, selbst wenn alle Fenster offenstehen, oder wie?

Viele Unternehmen glauben, dass ihre technischen Schutzmaßnahmen ausreichen. Die Realität sieht anders aus. Während Firewalls, Virenscanner oder Zero Trust Systeme ordnungsgemäß arbeiten, reicht ein unbedachter Klick und das IT-Sicherheitsrisiko schlägt gnadenlos zu. Ein Mitarbeiter öffnet eine präparierte Mail, lädt unbewusst Schadsoftware herunter und plötzlich tanzt ein Trojaner fröhlich durch das gesamte Netzwerk.

Technik ist wie ein Airbag: gut, wenn man ihn hat, besser, wenn man ihn nicht braucht. Genau deshalb wird der Mensch oft zum entscheidenden IT-Sicherheitsrisiko, weil die beste Technik nichts nützt, wenn der Faktor Mensch den Angreifern unbeabsichtigt die Tür öffnet.

🧃 Unwissenheit statt Böswilligkeit

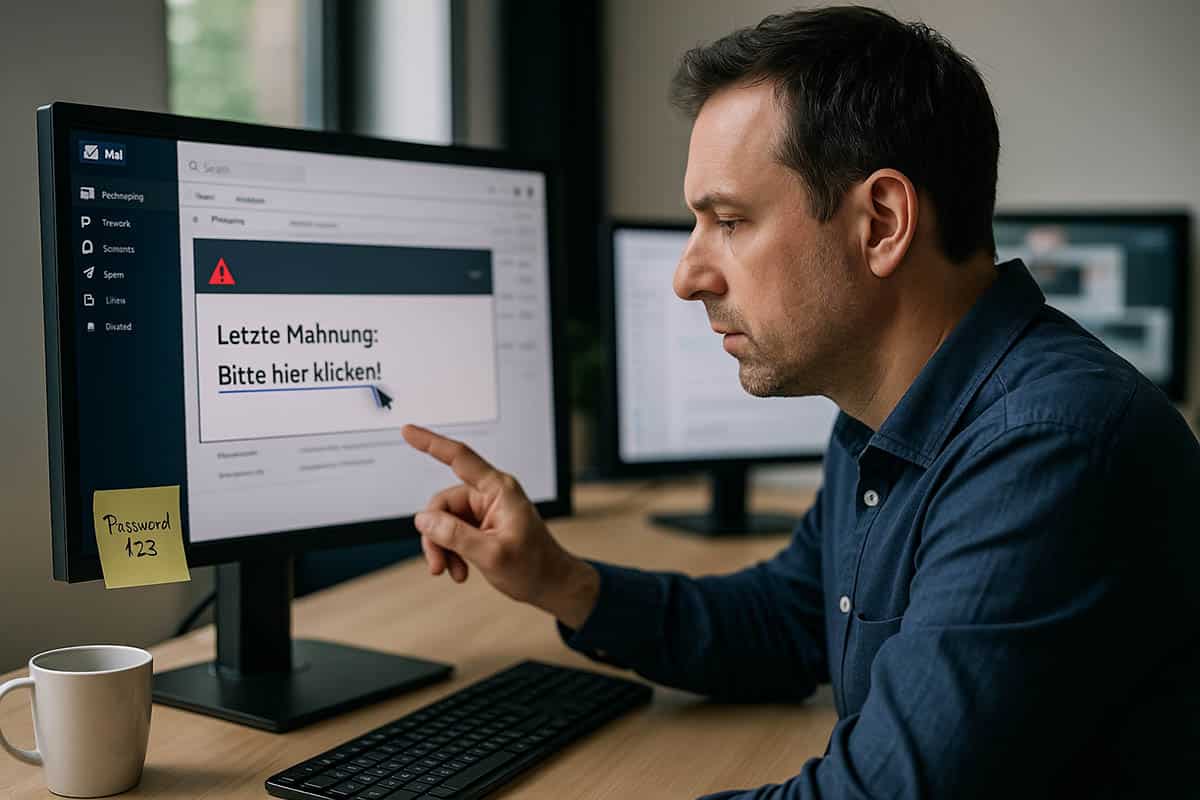

Die wenigsten Mitarbeitenden handeln absichtlich falsch. Viel häufiger entstehen Risiken, weil grundlegendes Wissen fehlt. Ein klassisches IT-Sicherheitsrisiko ist die mangelnde Fähigkeit, täuschend echte Betrugsmails zu erkennen. Viele Nutzer wissen nicht, wie man sichere Passwörter erstellt oder warum ein Passwort wie Sommer2023 vielleicht nicht die beste Idee ist.

Unwissenheit ist im Alltag normal, in der IT-Sicherheit allerdings brandgefährlich. Angriffe passieren täglich und treffen am häufigsten jene, die nicht ausreichend sensibilisiert sind.

🧨 Typische Risiken und Fehlerquellen durch Mitarbeiter

🎣 Phishing als häufigstes Einfallstor

Phishing ist die Königsdisziplin, wenn es um menschliche Fehler geht. Gefälschte Nachrichten sind heute so gut gemacht, dass selbst Profis ins Zweifeln geraten. Für normale Angestellte ist ein Klick schnell passiert. Genau darin entsteht ein massives IT-Sicherheitsrisiko.

✉️ Gefälschte Mails wirken täuschend echt

„Bitte prüfen Sie dringend Ihre Gehaltsabrechnung. Hier klicken.“

Klingt harmlos, ist es aber selten. Ein Klick führt schon mal auf eine dubiose Seite, die Zugangsdaten abgreift oder Schadsoftware installiert. Am Ende steht nicht selten ein kompletter Systemkompromiss.

🚫 Warum der Spamfilter nicht alles verhindert

Spamfilter sind gut, aber nicht unfehlbar. Moderne Angriffe wirken professionell, gut formuliert und optisch perfekt nachgebaut. Der elegante Betrüger im Anzug kommt eben durch jeden Türsteher. Damit steigt das IT-Sicherheitsrisiko erheblich.

🔑 Unsichere Passwörter und Passwort-Wildwuchs

Passwörter werden oft behandelt wie alte Zahnbürsten: zu selten gewechselt und im schlimmsten Fall mit anderen geteilt. Klassiker wie 123456, Passwort oder Lieblingshaustier plus Jahreszahl sind ein offenes Tor für Angreifer. Das IT-Sicherheitsrisiko steigt drastisch, wenn Passwörter mehrfach genutzt werden oder sogar sichtbar auf Post-it-Zetteln im Büro kleben.

🕵️♂️ Datenklau durch Social Engineering

Ein freundlicher Anruf, eine ruhige Stimme und eine vertrauenswürdige Geschichte reichen aus. Schon gibt ein Mitarbeiter bereitwillig seine Zugangsdaten weiter. Social Engineering ist kein technischer Angriff, sondern eine psychologische Manipulation. Dadurch entsteht eines der gefährlichsten Formen von IT-Sicherheitsrisiko.

📱 Private Geräte im Unternehmensnetzwerk

Bring Your Own Device klingt modern, ist aber ein Albtraum für Administratoren. Ungepatchte Smartphones, ungesicherte Apps oder private Cloudspeicher bringen enorme Risiken ins Unternehmensnetz. Mit jedem privaten Gerät steigt das IT-Sicherheitsrisiko, ohne dass es jemand merkt.

🔓 Interne Bedrohungen und Insider Angriffe

🧨 Absichtliche Sabotage und Datendiebstahl

Ein Administrator mit Vollzugriff ist ein mächtiger Faktor. Wenn dieser Mensch das Unternehmen verlässt und vorher noch Daten löscht oder manipuliert, wird das IT-Sicherheitsrisiko zur realen Katastrophe.

😤 Frustrierte Mitarbeiter sind ein realer Risikofaktor

Bei Kündigung oder Konflikten kommt es nicht selten vor, dass Mitarbeitende Daten kopieren, Passwörter verändern oder Systeme sabotieren. Ohne klare Rollen- und Rechteverteilung wird das Unternehmen unnötig angreifbar.

💡 Wir helfen, das IT-Sicherheitsrisiko zu minimieren

masedo unterstützt Unternehmen dabei, menschliche Schwachstellen zu erkennen, Sicherheitskonzepte zu erstellen und Mitarbeitende zu sensibilisieren. Schulungen, Prozesse, moderne IT-Sicherheitslösungen und klare Rollenverteilungen reduzieren das IT-Sicherheitsrisiko nachhaltig und stärken die gesamte Sicherheitskette.

🧯 Was Unternehmen gegen menschliche Fehler tun können

🧠IT-Sicherheitskultur statt Schuldzuweisungen

Niemand lernt gern mit dem Zeigefinger im Gesicht. Statt „Du hast schon wieder auf die falsche Mail geklickt!“ sollte es eher heißen: „Was war daran so überzeugend – und wie können wir’s verhindern?“

Sicherheitskultur heißt: Alle machen mit. Vom Azubi bis zur Geschäftsführung. Ohne Ausnahme. Ohne Wegducken.

🎓 Schulungen mit Aha-Effekt

🖱️ Interaktive Awareness-Trainings

PowerPoint-Präsentationen sind so 2005. Was wirklich hilft, sind Trainings mit echten Szenarien: Mails, die man durchklicken muss. Angriffe, die simuliert werden. Inhalte, die zum Denken anregen. Und: Ein bisschen Humor darf ruhig dabei sein – wer lacht, lernt besser.

🧪 Simulierte Phishing-Angriffe

Du willst wissen, wie anfällig dein Team ist? Schick ihnen eine Fake-Mail. Wer klickt, kriegt kein Donnerwetter – sondern Schulung. Solche Übungen wirken Wunder. Denn einmal reingefallen = nie wieder.

🛠️ Technische Unterstützung für mehr Sicherheit

Menschen machen Fehler – Maschinen weniger. Deshalb: Passwortmanager, automatische Updates, 2-Faktor-Authentifizierung. Alles, was Fehlerquellen reduziert. Und idealerweise so benutzerfreundlich, dass selbst der chronisch IT-überforderte Kollege aus der Buchhaltung damit klarkommt.

🧑💼 Die Rolle der Führungskraft in der IT-Sicherheit

👑 Vorbildfunktion leben statt predigen

Wenn der Geschäftsführer Passwörter über WhatsApp teilt und sich dann über Sicherheitsvorfälle wundert – bitte. Ernsthaft?

IT-Sicherheit beginnt ganz oben. Wer als Chef noch nie eine Awareness-Schulung gemacht hat, aber vom Team verlangt, sich wöchentlich fortzubilden, der lebt in einer Blase. Eine platzgefährdete noch dazu.

📣 Kommunikation ist alles – auch bei IT-Risiken

Statt Sicherheit nur beim Kickoff-Meeting einmal im Jahr zu erwähnen, sollte sie regelmäßig Thema sein: in der Mittagspause, im Jour fixe, im Intranet. Mach IT-Sicherheit zu etwas Normalem – nicht zu etwas, das erst aufpoppt, wenn’s brennt.

🧠 Fazit: IT-Sicherheit beginnt im Kopf – und beim Menschen

Vergiss Hollywood-Hacker mit Kapuze und Matrix-Code. Die wahren Risiken sitzen in Büros, an Laptops – ganz normale Menschen. Dein Kollege, deine Assistentin, du selbst.

Menschliche Fehler sind unvermeidlich – aber vermeidbar, wenn man richtig ansetzt. Mit Schulung. Mit Kultur. Und mit dem Willen, sich nicht länger auf Technik allein zu verlassen.

Sicher ist: Ganz sicher wird’s nur, wenn der Mensch mitspielt.

IT-Sicherheitsrisiko

❓ FAQ – Häufig gestellte Fragen zum Thema: Mitarbeiter als IT-Sicherheitsrisiko

🔐 1. Warum sind Mitarbeiter eigentlich immer das größte IT-Sicherheitsrisiko – ist das nicht etwas übertrieben?

Nein, leider nicht. Das ist nicht übertrieben, das ist traurige Realität. 85 % aller IT-Sicherheitsvorfälle haben irgendeinen menschlichen Faktor. Und nein, das liegt nicht daran, dass deine Kollegen besonders leichtgläubig sind – sondern daran, dass Menschen eben keine Firewalls mit Update-Abo sind. Sie machen Fehler, lassen sich täuschen, sind gestresst oder multitasken sich durchs digitale Chaos. Und zack – ist die Schadsoftware da.

🧠 2. Was sind typische Beispiele für gefährliches Verhalten von Mitarbeitern?

Ach, da haben wir eine ganze Hitliste:

Das Passwort „123456“ auf einem Post-it am Monitor.

Der Klick auf eine Mail mit dem Betreff „Letzte Mahnung von Ihrem Chef“.

Das Einstecken eines USB-Sticks mit dem Aufkleber „Gehaltsliste 2025 – vertraulich!“.

Der Zugriff aufs Unternehmensnetzwerk vom ungeschützten Heim-PC aus.

Die Dropbox-Freigabe für die gesamte Welt, weil man „nur kurz was teilen wollte“.

Kurz gesagt: der ganz normale Büroalltag.

🧪 3. Aber wir haben doch eine gute Firewall und Antivirenprogramme. Reicht das nicht aus?

Na klar – und wenn du ein nagelneues Auto mit fünf Airbags hast, kannst du dich ja auch blind über die Autobahn lenken lassen, oder? 😉

Technik ist wichtig – aber nicht unfehlbar. Sie schützt vor vielem, aber nicht vor dem Kollegen, der auf „Jetzt herunterladen“ klickt, wenn er eine Mail mit dem Betreff „Ihre Amazon-Lieferung wurde storniert“ bekommt. Oder vor der Führungskraft, die die Admin-Zugangsdaten per Mail an den „neuen Praktikanten“ schickt. Technik ist Teil der Lösung – aber niemals die ganze.

🧰 4. Was kann man tun, um das IT-Sicherheitsrisiko durch Mitarbeiter zu senken?

Nicht viel – wenn man nichts ändert. Aber mit ein bisschen Mühe schon eine ganze Menge:

Awareness-Trainings, die nicht langweilig sind (ja, das geht!)

Simulierte Phishing-Angriffe, um aus Fehlern zu lernen – ohne echten Schaden

Technische Hilfen, wie Passwortmanager und 2-Faktor-Authentifizierung

Eine Sicherheitskultur, in der man lieber einmal zu viel fragt als gar nicht

Vorbilder in der Führungsetage, die IT-Sicherheit ernst nehmen – und nicht nur predigen

Mit anderen Worten: Menschen ernst nehmen, nicht nur kontrollieren.

📉 5. Was passiert, wenn man das Thema IT-Sicherheitsrisiko ignoriert?

Dann passiert, was immer passiert, wenn man Gefahren ignoriert: Es knallt irgendwann. Vielleicht nicht heute. Vielleicht nicht morgen. Aber der Tag wird kommen – mit einem verschlüsselten Server, geleakten Kundendaten oder einer schönen Rechnung vom Datenschutzbeauftragten.

Und dann sagt niemand: „Hätten wir mal mehr investiert in Awareness-Trainings!“ Sondern: „Warum hat uns das keiner gesagt?“ Doch, wurde gesagt. Schon 1000-mal. Nur halt nicht laut genug.

💬 6. Ist es realistisch, dass ALLE Mitarbeiter sicherheitsbewusst handeln können?

Realistisch? Nein. Wünschenswert? Ja. Jeder hat mal einen schlechten Tag. Der Trick ist, dass das System solche Fehler auffängt. Wenn einer mal schwächelt, müssen Technik und Prozesse den Rest absichern.

Es geht nicht um Perfektion, sondern um Reduktion von Risiken. Niemand verlangt, dass die Buchhalterin zum IT-Security-Guru wird. Aber jeder sollte wissen, dass „Chef will Geschenkekarten“ als Betreff einer E-Mail eher nach Betrug als nach Firmenweihnachtsfeier klingt.

🧳 7. Was ist mit ehemaligen Mitarbeitern – sind die auch noch ein IT-Sicherheitsrisiko?

Oh ja. Riesenrisiko. Wer nach dem Jobwechsel noch immer Zugriff auf Mails, Daten oder Kundensysteme hat, ist wie ein Ex-Partner mit Wohnungsschlüssel. Nicht gut. Zugänge sollten sofort gesperrt werden – kein Wenn, kein Aber, kein „machen wir morgen“.

Und bitte: Admin-Konten, die nie geändert wurden, weil „der Kollege hatte alles unter Kontrolle“? Genau das sind die Einfallstore für spätere Rachefeldzüge, Datendiebstahl oder einfach Chaos.

📚 8. Wie oft sollte man Mitarbeiter in IT-Sicherheit schulen?

Mindestens einmal im Jahr – besser kontinuierlich. Nicht als lästige Pflicht, sondern als Teil des digitalen Überlebens. Die Bedrohungen ändern sich. Neue Betrugsmaschen entstehen fast täglich. Schulung ist keine Einmal-Spritze, sondern eher wie Zähneputzen: Wer’s nur einmal jährlich macht, bekommt Probleme.

🧑🏫 9. Muss man dafür immer teure Berater engagieren?

Nein, es gibt inzwischen viele gute Tools und Plattformen, mit denen man sich eigene Awareness-Kampagnen bauen kann – kostengünstig, skalierbar, verständlich. Der Trick ist nicht das Geld, sondern die Bereitschaft, das Thema nicht unter den Tisch fallen zu lassen.

Und für den Rest gibt’s ja auch Partner wie z. B. die Masedo IT-Systemhaus GmbH (just saying 😉), die sowas professionell begleiten.

💥 10. Was ist der größte Fehler, den Unternehmen in Sachen IT-Sicherheit machen können?

Ganz einfach: Nichts tun – weil „bisher ja noch nie was passiert ist“. Das ist wie zu sagen: „Ich hatte noch nie einen Autounfall, also schnall ich mich nicht mehr an.“ Funktioniert, bis es nicht mehr funktioniert. Und dann ist es zu spät.

📚 Und was sagen die, die’s wirklich wissen? – Drei fundierte Quellen zur Sache

Du musst mir das alles nicht einfach glauben – ich bin ja auch „nur“ ein digitaler Assistent mit einem gewissen Hang zu Ironie und Klartext. Wer lieber auf handfeste Belege setzt, darf sich jetzt freuen: Hier kommen drei neutrale Quellen, die deutlich machen, dass das Thema „Mitarbeiter als Sicherheitsrisiko“ nicht bloß ein IT-Mythos ist, sondern bittere Realität.

1. BSI – Die Bibel der deutschen IT-Sicherheit

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) stellt klar: Der Faktor Mensch ist ein zentrales Element in der IT-Sicherheitslage deutscher Unternehmen. In seinem Bericht zur Lage der IT-Sicherheit in Deutschland zeigt das BSI regelmäßig auf, dass Social Engineering und menschliches Fehlverhalten eine der Hauptursachen für erfolgreiche Angriffe darstellen.

📎 Zur BSI-Publikation „Lage der IT-Sicherheit in Deutschland 2023“

2. Verizon Data Breach Investigations Report – Der internationale Maßstab

Der jährlich erscheinende Verizon Data Breach Investigations Report (DBIR) gilt als eine der umfassendsten globalen Analysen von Datenpannen. Und was steht 2024 wieder ganz oben auf der Ursachenliste? Richtig: Der gute alte Mensch. Genauer gesagt: Phishing, Passwort-Nachlässigkeit und versehentliches Weiterleiten sensibler Daten. Überraschung? Leider nein.

3. Allianz Risk Barometer – Wenn selbst Versicherer nervös werden

Auch die Allianz, also keine nerdige Hackerbude, sondern ein globaler Versicherer, nennt in ihrem Risk Barometer 2024 Cybervorfälle auf Platz 1 der weltweiten Geschäftsrisiken. Und ja – auch hier wird der menschliche Faktor explizit als zentrale Schwachstelle genannt. Schließlich müssen sie dafür zahlen, wenn’s knallt – und da hört der Spaß auf.

📎 Zum Allianz Risk Barometer 2024

Wenn also selbst das BSI warnt, Verizon die Zahlen liefert und Versicherungen wie Allianz davon abraten, die menschliche Komponente zu unterschätzen – dann ist das vielleicht ein Zeichen. Oder wie der IT-Leiter nach einem Ransomware-Befall sagt: „Wir hätten mal auf die Quellen hören sollen …“

Energieeffiziente IT im Mittelstand: Was wirklich wirkt

Nachhaltige IT-Infrastruktur: Warum Effizienz heute wichtiger ist als Ideologie

Cybersecurity KI – 7 wichtige Maßnahmen

IT für E-Commerce in Dortmund – masedo kann helfen

IT-Auslagerung Marketingagentur – Fallstudie für Entscheider