Was ist ein Local Area Network (LAN)?

Was Du schon immer über LAN wissen wolltest Was ist ein Local Area Network (LAN)? Ein Local Area Network (LAN) ist ein räumlich begrenztes Netzwerk, das mehrere Geräte wie Computer, Laptops, Drucker und Speichergeräte miteinander verbindet. Diese Netzwerke können sowohl kabelgebunden als auch kabellos eingerichtet werden, wobei kabellose Netzwerke häufig als WLAN (Wireless LAN) bezeichnet […]

IT-Service in Dortmund: Ihre Lösung für optimale IT-Unterstützung

Einleitung In der heutigen Geschäftswelt sind IT-Services unverzichtbar, insbesondere für Unternehmen, die in einer dynamischen Umgebung wie Dortmund tätig sind. IT-Services bieten nicht nur technische Unterstützung, sondern auch strategische Vorteile, die es Unternehmen ermöglichen, sich auf ihre Kernkompetenzen zu konzentrieren. In diesem Beitrag erfahren Sie, warum IT-Services in Dortmund entscheidend für den Unternehmenserfolg sind und […]

Aktivieren und Einrichten eines App-Kennworts in Microsoft 365

App Kennwort Microsoft 365 aktivieren und einrichten Ein App Kennwort Microsoft 365 wird immer dann benötigt, wenn externe Anwendungen oder ältere Programme keine moderne Zwei Faktor Authentifizierung unterstützen. Damit sichere Drittanbieter Apps trotzdem Zugriff erhalten, erstellt man ein spezielles App Passwort, das ausschließlich für diesen Zweck genutzt wird. Diese Anleitung zeigt dir Schritt für Schritt, […]

Was ist eine Email Signatur ? 5 Punkte FAQ

Jetzt unverbindliche Erstberatung buchen Was ist eine Email Signatur? Definition und BedeutungEine Email Signatur ist viel mehr als nur ein bisschen Text unter deiner Mail. Sie ist deine digitale Visitenkarte – automatisch an jede E-Mail angehängt. Sie verrät, wer du bist, wo du arbeitest, wie man dich erreicht und, wenn nötig, auch rechtlich relevante Infos. […]

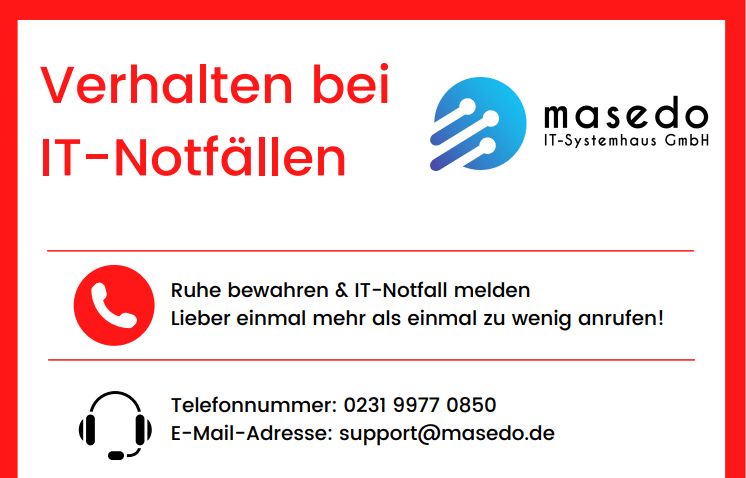

IT-Notfall Meldekarte: Schnelle Hilfe bei IT-Problemen für Ihr Unternehmen

IT-Notfallmeldekarte: Schnelle Hilfe bei IT-Problemen für Ihr Unternehmen

Wie Sie Ihre Windows Server 2012 und 2012 R2 rechtzeitig vor dem Supportende modernisieren können

Supportende Windows Server 2012 und Windows Server 2012 R2 ab Oktober 2023 Windows Server 2012 und Windows Server 2012 R2 sind zwei beliebte Versionen des Microsoft-Betriebssystems für Server, die im Jahr 2012 bzw. 2013 veröffentlicht wurden. Allerdings nähert sich das Ende des Supports für diese Versionen, was bedeutet, dass Microsoft keine Sicherheitsupdates, technischen Support oder […]

Was ist die NIS-2 Richtlinie – ein Leitfaden

Was ist die NIS-2 Richtlinie und warum ist sie für IT-Systemhäuser, KMU und IT-Experten wichtig? In der heutigen Zeit ist es für Unternehmen unerlässlich, ihre IT-Systeme vor Cyberangriffen zu schützen. Da immer mehr Geschäftsprozesse digitalisiert werden, ist die Abhängigkeit von stabilen, sicheren Netzwerken und IT-Infrastrukturen enorm gestiegen. Um dieser Entwicklung gerecht zu werden, hat die […]

Was ist Mobile Device Management ?

Einführung in Mobile Device Management (MDM) In der heutigen Geschäftswelt, in der mobile Geräte wie Smartphones, Tablets und Laptops allgegenwärtig sind, stehen Unternehmen vor der Herausforderung, diese vielfältigen Endgeräte effizient zu verwalten und zu sichern. Hier kommt das Mobile Device Management (MDM) ins Spiel. MDM ist eine Methode und ein Toolset, mit dem IT-Administratoren mobile […]

Hinzufügen und Löschen eines freigebenden Postfachs in der Outlook App (iOS)

Hinzufügen und Löschen eines freigebenden Postfachs in der Outlook App (iOS) Um ein freigegebenes Postfach in der neuesten Version der Outlook iOS App hinzuzufügen, folgen Sie diesen Schritten: Öffne die Outlook App auf deinem iOS-Gerät und melde dich bei deinem primären Konto an. Tippe auf dein Profilbild oder die Initialen oben links, um das Menü zu öffnen. […]

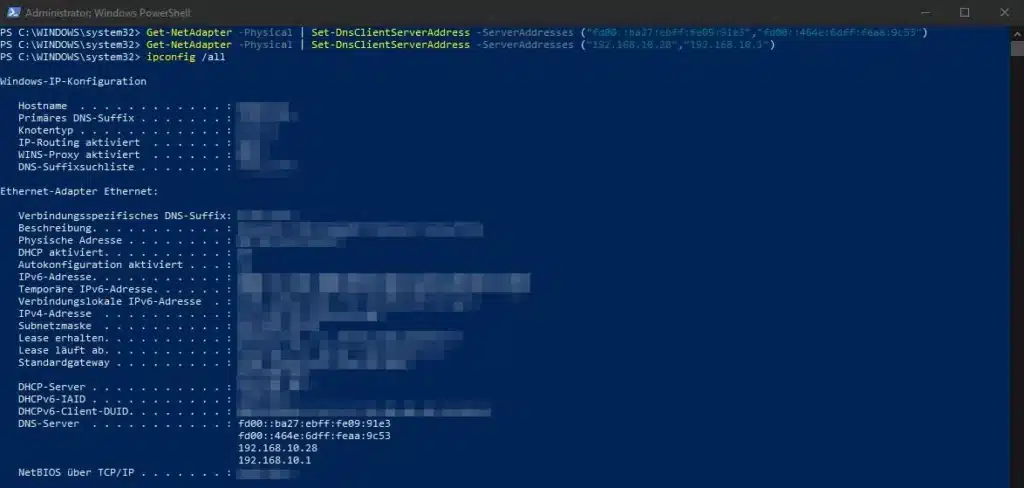

DNS-Server per PowerShell im Netzwerkadapter setzen

Netzwerkadapter-Einstellungen optimieren | Windows PowerShell Guide Natürlich, ich kann dir eine Anleitung zum Hinzufügen eines DNS-Servers zum Netzwerkadapter mit Hilfe von Windows PowerShell geben. Hier sind die Schritte: PowerShell öffnen: Klicke auf das Windows-Symbol unten links auf deinem Bildschirm und suche nach „PowerShell“. Klicke dann mit der rechten Maustaste auf „Windows PowerShell“ und wähle „Als […]