Inhaltsverzeichnis

Shadow IT: Die unsichtbare Bedrohung, die Ihr Unternehmen ruinieren kann

Einleitung: Wenn der Schatten zum Feind wird

Sie denken, Ihr Unternehmen ist sicher, weil Sie eine gut organisierte IT-Abteilung haben? Weil Sie Richtlinien definiert, Firewalls installiert und Sicherheitsprotokolle festgelegt haben? Dann lassen Sie mich Ihnen eine unbequeme Wahrheit sagen: All diese Maßnahmen helfen Ihnen nicht im Geringsten, wenn unter der Oberfläche eine parallele, unsichtbare IT-Welt existiert – jenseits Ihrer Kontrolle, jenseits Ihrer Sicherheitsvorkehrungen. Diese Welt nennt sich Shadow IT. Und sie ist gefährlicher, als viele Geschäftsführer auch nur ahnen.

Denn Shadow IT ist nicht nur ein technisches Problem. Es ist ein organisatorisches Versagen, ein stiller Angriff von innen heraus, ein Risiko, das Ihre IT-Abteilung meist zu spät erkennt – nämlich dann, wenn der Schaden bereits entstanden ist. Es beginnt oft mit scheinbar harmlosen Tools: Ein Mitarbeiter nutzt Google Docs statt der firmeneigenen Plattform, jemand lädt eine Datei über WeTransfer hoch oder speichert Kundendaten in einer privaten Dropbox. Kein Mensch will Schaden anrichten – doch genau das ist der Punkt: Shadow IT funktioniert leise, unsichtbar, fatal.

Und während Ihre Führungsebene in Sicherheit wiegt, arbeiten Mitarbeitende mit unkontrollierten, nicht dokumentierten Tools, die weder geprüft noch freigegeben wurden. Das ist kein Kavaliersdelikt – das ist ein hochriskanter Kontrollverlust. Und wenn Sie jetzt nicht handeln, dann ist es nicht die Frage, ob Sie Probleme bekommen. Sondern wann.

Was ist Shadow IT – und warum ist sie so gefährlich?

Shadow IT ist kein harmloser Trend. Es ist ein fundamentales Risiko, das sich quer durch Ihre Abteilungen zieht. Jede App, jede nicht dokumentierte Dateiablage, jede private Softwareinstallation stellt einen Bruch in Ihrer IT-Sicherheitsstruktur dar.

Hier ein Beispiel aus der Praxis:

Ein Mitarbeiter nutzt seinen privaten Dropbox-Account, um „mal eben“ sensible Kundendaten mit einem externen Dienstleister zu teilen. Der Zugriff ist öffentlich, die Daten unverschlüsselt, der Link wurde bereits weitergeleitet. Die IT? Hat keine Ahnung.

Solche Situationen entstehen täglich – oft unbewusst, oft aus Bequemlichkeit. Doch Bequemlichkeit ist der schlimmste Berater in der digitalen Sicherheit.

Die fünf größten Risiken durch Shadow IT

| Risiko | Auswirkung auf Ihr Unternehmen |

|---|---|

| Datenverlust | Keine Backups, keine Wiederherstellung – im Ernstfall: unwiderruflich weg |

| Compliance-Verstoß | DSGVO-Verstöße durch unerlaubte Speicherung und Verarbeitung von Daten |

| Sicherheitslücken | Ungepatchte Software öffnet Türen für Cyberangriffe |

| Reputationsverlust | Offenbarungen von Datenpannen schädigen das Vertrauen Ihrer Kunden |

| Produktivitätsprobleme | Inkompatible Tools verursachen Mehrarbeit, Chaos und Verwirrung |

Warum Mitarbeitende Shadow IT verwenden – und was das über Ihre IT aussagt

Der Ursprung von Shadow IT liegt selten in böser Absicht. Viel häufiger ist es ein Ausdruck von Frustration, Effizienzdruck und dem dringenden Bedürfnis nach funktionierenden digitalen Werkzeugen. Wenn Mitarbeitende zur Schatten-IT greifen, dann tun sie das nicht, um das Unternehmen zu sabotieren, sondern weil sie in ihrer täglichen Arbeit nicht ausreichend unterstützt werden.

In einer idealen IT-Landschaft sind die eingesetzten Systeme intuitiv, aktuell, effizient – und vor allem: verfügbar, wenn man sie braucht. Doch die Realität sieht häufig anders aus. Mitarbeitende warten tagelang auf Tool-Freigaben. Sie schlagen sich mit veralteter Software herum. Und sie wissen oft gar nicht, an wen sie sich wenden sollen, wenn ein digitaler Engpass entsteht. Also wählen sie den Weg des geringsten Widerstands – und installieren sich einfach selbst, was sie benötigen.

Hier ein typischer Ablauf:

Mitarbeiter A benötigt kurzfristig ein Planungstool für ein Event.

Die IT-Abteilung braucht 3–5 Tage zur Freigabe eines offiziellen Tools.

Mitarbeiter A lädt Trello oder Asana herunter – ohne Rücksprache.

Das Tool wird effektiv genutzt – bleibt aber außerhalb jeder IT-Kontrolle.

Was wie eine kleine Notlösung aussieht, ist in Wahrheit ein Vertrauensbruch gegenüber der IT-Governance des Unternehmens. Er zeigt: Die zentrale IT wird nicht als Enabler gesehen, sondern als Bremse.

Die unsichtbare Explosion: Wenn Bequemlichkeit zur Katastrophe wird

Die Wahrheit ist hart: Jedes Mal, wenn Mitarbeitende Tools auf eigene Faust nutzen, vergrößert sich der digitale Riss im Fundament Ihres Unternehmens. Mit jedem weiteren Schatten-Tool verlieren Sie nicht nur technische Übersicht, sondern auch strategische Steuerungsfähigkeit.

Denn diese Tools fügen sich nicht in Ihre zentrale IT-Infrastruktur ein. Sie sprechen nicht mit Ihrem ERP, sie ignorieren Ihre Backuproutinen, sie unterlaufen Ihre Sicherheitskonzepte. Die Folge ist ein digitales Flickwerk – ein IT-Wildwuchs, der irgendwann unkontrollierbar wird.

Ein reales Beispiel: In einem mittelständischen Unternehmen nutzte das Vertriebsteam eigenständig eine WhatsApp-Gruppe, um Kundendaten auszutauschen. Kurze, schnelle Kommunikation – effizient. Doch eines Tages verlor ein Mitarbeiter sein privates Smartphone. Die WhatsApp-Gruppe war offen. Die Kundendaten waren weg. Die DSGVO wurde verletzt. Das Unternehmen musste sich verantworten.

Was hat das gekostet?

Vertrauen der Kunden

5-stellige Bußgelder

Imageschaden

Monate der Krisenkommunikation

Alles nur wegen „praktischer“ Kommunikation.

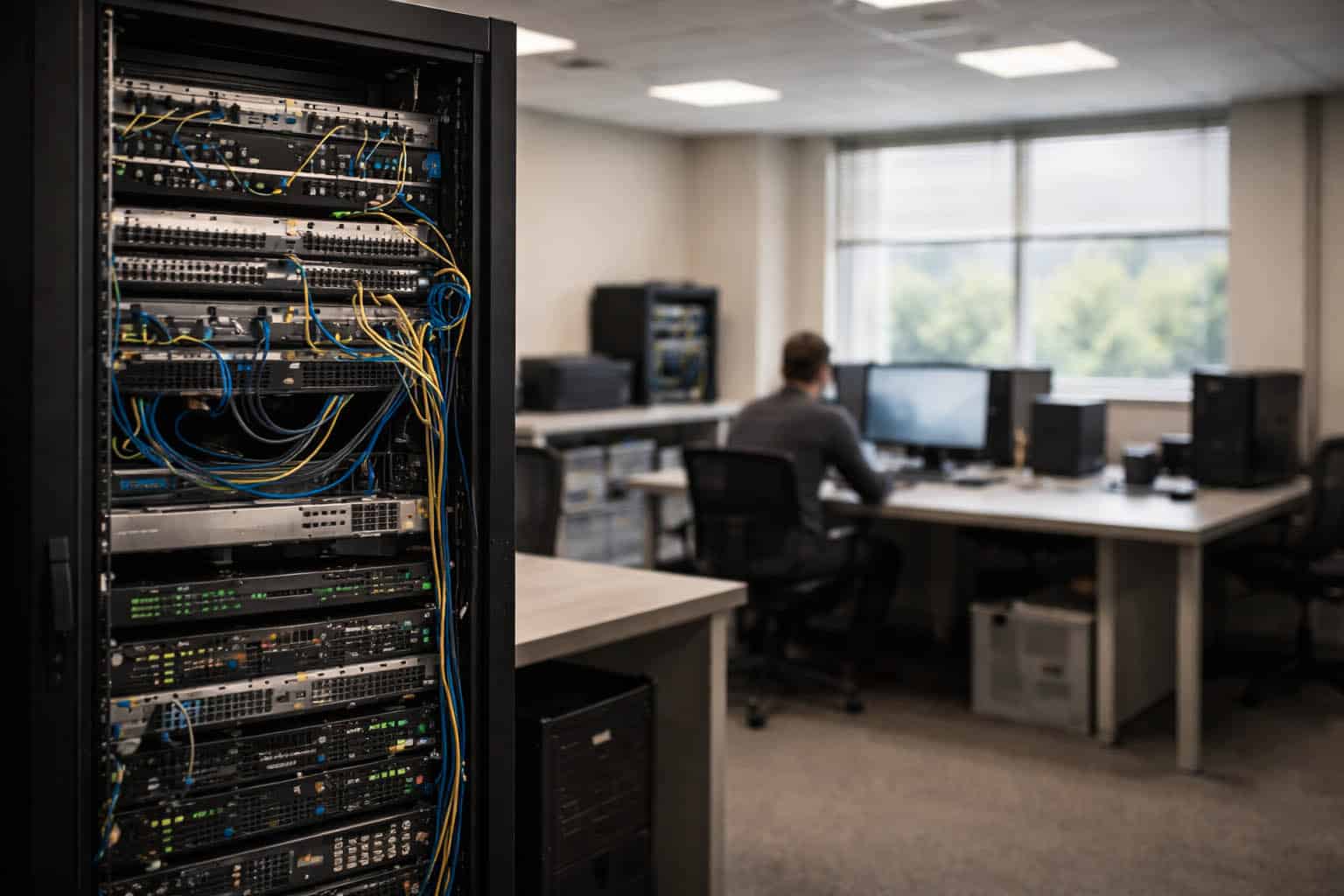

Shadow IT Risiken: Sicherheit in Unternehmen verstehen – wir von masedo helfen dabei

Wie Shadow IT die Unternehmens-IT strukturell beschädigt

Shadow IT ist kein isoliertes Phänomen – sie ist ein systemischer Störfaktor, der sich schleichend durch alle Schichten eines Unternehmens frisst. Während die offiziellen IT-Systeme auf Stabilität, Sicherheit und Integrität ausgelegt sind, reißt Shadow IT diese Prinzipien mit jedem inoffiziellen Tool ein Stück weiter ein. Die Folge ist kein einfaches Softwareproblem – es ist eine Zersetzung Ihrer gesamten digitalen Infrastruktur.

Denn Shadow IT schafft eine Parallelinfrastruktur. Diese besteht aus einzelnen Inseln von Anwendungen, die keine zentrale Überwachung, keine Synchronisation und keine einheitliche Governance haben. Die IT-Abteilung verliert dadurch ihre elementare Funktion als Hüterin der IT-Sicherheit und wird zur reagierenden Feuerwehr, die versucht, das zu löschen, was sie nicht einmal brennen gesehen hat.

Schauen wir uns die strukturellen Schäden im Detail an:

| Struktureller Bereich | Schaden durch Shadow IT |

|---|---|

| Datenhaltung & Backup | Daten werden an Orten gespeichert, die außerhalb von Backuplogik oder Redundanz liegen |

| Prozessintegration | Schatten-Tools brechen die Automatisierung ab, führen zu Medienbrüchen und manuellem Mehraufwand |

| IT-Sicherheit | Keine Sicherheitsupdates, keine Monitoring-Systeme, kein Incident Response möglich |

| Compliance & Auditing | Verstöße gegen interne sowie gesetzliche Vorgaben (z. B. DSGVO, ISO 27001) |

| Ressourcenverschwendung | Doppelte Tools, inkompatible Formate, nicht dokumentierte Lizenzkosten |

Wie Unternehmen Shadow IT erkennen, eindämmen und umkehren können

Die gute Nachricht ist: Auch wenn Shadow IT tief in die Unternehmensstrukturen eingesickert ist – sie ist reversibel. Doch dafür braucht es mehr als nur neue Vorschriften oder IT-Sperren. Unternehmen müssen sich von der Illusion verabschieden, dass technologische Kontrolle allein genügt. Die Lösung beginnt mit Verständnis, Transparenz und Strategie.

Zunächst muss Shadow IT sichtbar gemacht werden. Was Sie nicht sehen, können Sie nicht bekämpfen. Das bedeutet: Unternehmen müssen eine digitale Inventur durchführen – nicht nur in Serverräumen, sondern in den Köpfen und Gewohnheiten ihrer Mitarbeitenden.

Hier setzt ein dreistufiges Vorgehen an, das sich in der Praxis bewährt hat – unter anderem in zahlreichen Projekten der Masedo IT-Systemhaus GmbH, einem Spezialisten für moderne, integrierte und sichere IT-Lösungen:

1. Identifikation: Licht in den Schatten bringen

Der erste Schritt besteht darin, Schattenanwendungen zu erkennen. Dies gelingt durch:

Monitoring-Tools und Netzwerkanalyse

→ Sie decken unbekannte Zugriffe, fremde Domains und Cloud-Speicherverbindungen auf.Mitarbeiterbefragungen & Workshops

→ Oft offenbaren sich dabei erstaunliche Nutzungsgewohnheiten („Wir nutzen das schon seit Monaten…“).Tool-Audits und Lizenz-Scans

→ Welche Software ist wirklich installiert – und was taucht in keinem offiziellen Verzeichnis auf?

Masedo-Tipp:

„Wir helfen Unternehmen, Shadow IT in Tagen aufzudecken, nicht in Monaten – mit automatisierten Scans und strukturierten Interviews.“

2. Eindämmung: Kontrolle zurückerlangen

Sobald klar ist, wo Shadow IT genutzt wird, muss reagiert werden – nicht mit Verboten, sondern mit Lösungen.

Substitution mit sicheren Alternativen:

Wenn Mitarbeitende Trello nutzen, aber Microsoft Planner zur Verfügung steht – sorgen Sie für Schulungen, Support und Integration.Kommunikation und Richtlinien:

Schaffen Sie klare, einfache Regeln: Was darf genutzt werden? Wo ist die Grenze? Und vor allem: Warum?Technische Kontrollen:

CASBs (Cloud Access Security Broker), VPN-Routing, DNS-Filtern – sie können verhindern, dass Schatten-Tools unentdeckt bleiben.

3. Transformation: Schatten in Licht verwandeln

Jetzt wird’s strategisch. Unternehmen, die Shadow IT nicht nur bekämpfen, sondern umwandeln, sichern sich einen klaren Wettbewerbsvorteil:

Innovation fördern:

Binden Sie engagierte Teams in die Tool-Auswahl ein. Geben Sie Raum für Vorschläge. Machen Sie Shadow IT zur Innovationsquelle.Digitale Plattformen schaffen:

Masedo IT empfiehlt hier etwa zentrale Portale mit genehmigten Tools, Plug-ins, Tutorials und Support-Zugängen.IT als Servicepartner positionieren:

Wer heute IT als „interne Polizei“ versteht, wird morgen verlieren. Die IT muss Dienstleister und Impulsgeber sein.

Erfolg bedeutet nicht, Shadow IT mit harter Hand auszurotten – sondern sie mit intelligentem Management zu ersetzen.

Und genau dabei unterstützt Sie die masedo IT-Systemhaus GmbH – mit Kompetenz, Tempo und praxiserprobten Konzepten.

Warum die masedo IT-Systemhaus GmbH Ihr mächtigster Verbündeter im Kampf gegen Shadow IT ist

In der Abwehr von Shadow IT braucht es keinen Theoretiker. Es braucht einen Taktiker. Einen Strategen. Einen Partner, der nicht nur weiß, wie man Netzwerke sichert – sondern auch, wie man Menschen, Prozesse und Tools synchronisiert. Genau das ist die Stärke der Masedo IT-Systemhaus GmbH: Sie operiert nicht mit Standardlösungen, sondern mit maßgeschneiderter IT-Intelligenz, die sich an der Realität Ihres Unternehmens orientiert.

Denn Shadow IT ist kein rein technisches Problem. Es ist ein Mix aus fehlender Kommunikation, fragmentierten Systemen und innovationshungrigen Teams. Und genau dort setzt Masedo an – ganzheitlich, pragmatisch, messbar.

Was Masedo IT-Systemhaus GmbH anders macht

| Leistungsbereich | Masedo-Mehrwert für Ihr Unternehmen |

|---|---|

| Shadow IT Discovery & Analyse | Vollständige Transparenz über eingesetzte Schatten-Tools durch Netzwerkanalyse und User-Mapping |

| Sichere Tool-Einführung & Integration | Benutzerfreundliche Alternativen, nahtlose Migration und Schulungen für Mitarbeitende |

| Cloud-Security & Governance | Einrichtung sicherer Cloud-Zugänge, Kontrolle über Schatten-Clouds und Datenflüsse |

| Compliance & IT-Richtlinien-Design | DSGVO-konforme Lösungen mit auditfesten Prozessen und verständlicher Dokumentation |

| Change Management & Kommunikation | Begleitung von IT-Veränderungen mit Fokus auf Akzeptanz, Nutzenverständnis und Prozessklarheit |

Beenden Sie das digitale Risiko. Jetzt. Nicht morgen.

Sie wollen die ungeschönte Wahrheit? Bitte sehr: Wenn Sie jetzt, heute, in diesem Moment, nichts tun, dann tun Sie genau das, was Angreifer, Datenschützer und das Chaos in Ihrer IT von Ihnen erwarten: Sie liefern Ihr Unternehmen aus. Auf einem silbernen Tablett.

Während Sie gerade überlegen, ob Sie noch einen Workshop zur „Digitalisierung im Mittelstand“ buchen sollen, werden Ihre Daten längst über private OneDrive-Konten geteilt, Kundendossiers über WhatsApp verschickt und Zugangsdaten in privaten Notizen abgelegt, die mit Amazon Alexa synchronisiert werden. Willkommen in der Realität.

Ihre IT-Abteilung?

Überlastet. Reaktiv. Ohne Durchblick.

Ihre Geschäftsführung?

Wünscht sich Innovation – blockiert aber jede Modernisierung aus Angst vor Kosten.

Ihre Mitarbeitenden?

Verzweifelt kreativ – und bereit, jeden Schattenweg zu nutzen, um endlich vernünftig arbeiten zu können.

Und was machen Sie? Sie lesen immer noch. Statt zu handeln. Statt aufzuräumen. Statt Verantwortung zu übernehmen.

Hier ein Denkanstoß:

| Schattenwelt | Konsequenz |

|---|---|

| Private Dropbox mit Kundendaten | Datenschutzskandal, Bußgelder, Vertrauensverlust |

| Slack statt genehmigter Kommunikationslösung | Datenlecks, Inkompatibilität, Kontrollverlust |

| Unbekannte Plug-ins in Browsern | Einfallstore für Malware, unerlaubte Datenweiterleitung |

| Excel-Dateien mit Passwörtern im Klartext | Cybercrime-Level „Willkommen, helfen Sie sich ruhig an unserer Infrastruktur“ |

Und was passiert, wenn’s knallt?

Dann kommen die üblichen Ausreden:

„Das konnten wir nicht wissen.“

„Wir waren mitten in der Transformation.“

„Das Tool hat doch super funktioniert.“

Falsch. Sie konnten es wissen. Sie haben es gewusst. Und wenn Sie bis hier gelesen haben, haben Sie keine Ausrede mehr.

Die Rettung? Sie ist näher als Sie denken.

Rufen Sie die Masedo IT-Systemhaus GmbH an. Nicht morgen. Heute.

Lassen Sie Ihre Systeme prüfen, Ihre Schatten lüften, Ihre IT retten.

Denn die Wahl ist einfach:

Kontrolle oder Chaos. Struktur oder Anarchie. Verantwortung oder Rufschädigung.

Masedo gibt Ihnen nicht nur Tools. Sie geben Ihnen Rückgrat, Übersicht und digitale Macht zurück.

Aber Sie müssen den ersten Schritt machen. Jetzt. Sonst war’s das.

Bereit, dem Schatten ein Ende zu setzen? Dann reden Sie mit denen, die IT-Sicherheit nicht nur predigen, sondern leben: masedo IT-Systemhaus GmbH

Und wenn Sie glauben, das sei alles übertrieben – keine Sorge. In ein paar Monaten ruft Sie die Datenschutzbehörde. Oder Ihre Kunden. Oder ein Hacker, der Ihre Infrastruktur bereits kennt.

Ihre Entscheidung.

Drei unbequeme Wahrheiten über Shadow IT – belegt, bewiesen, ignoriert

Sie halten Shadow IT für ein Randproblem? Für ein bisschen IT-Spielerei, die man schon irgendwie im Griff hat? Dann halten Sie sich fest – denn hier kommen drei bittere Fakten, die Ihr Weltbild erschüttern sollten.

1. Zwischen 30 und 40 % Ihrer IT-Ausgaben fließen unkontrolliert in Schattenlösungen

Laut aktueller Shadow IT Statistik 2024: Wie hoch sind die versteckten IT-Ausgaben? von Josys verursachen nicht autorisierte Tools bis zu 40 % der gesamten IT-Ausgaben in Unternehmen.

Was das für Sie heißt?

Sie zahlen – Monat für Monat – für Tools, die niemand abgesegnet hat. Tools, die Ihre IT nicht kennt. Tools, die potenziell gefährlich sind.

2. Jede elfte Cyberattacke entsteht durch unkontrollierte Schatten-IT

Die Zahlen des Infosecurity Magazine sprechen eine klare Sprache. Studie zur Entstehung von Cybervorfällen durch Shadow IT 2024 zeigt: 11 % aller Cybervorfälle lassen sich direkt auf den Einsatz von nicht autorisierter Software zurückführen.

Was das für Sie heißt?

Sie haben Ihre Firewalls perfektioniert – aber Ihre Mitarbeitenden öffnen Tür und Tor für Angreifer, weil sie mit Dropbox & Co. arbeiten. Und niemand schaut hin.

3. 80 % Ihrer Mitarbeitenden arbeiten längst in der Schattenwelt – freiwillig

In einem Artikel auf Forbes heißt es: Warum 80 % der Mitarbeitenden Shadow IT nutzen – und Unternehmen leiden. Die große Mehrheit greift auf Tools außerhalb der offiziellen IT-Struktur zurück – weil sie es einfacher, schneller und produktiver finden.

Was das für Sie heißt?

Ihre offizielle IT? Offenbar ein Hindernis. Ihre Sicherheitsrichtlinien? Ignoriert. Ihre Kontrolle? Illusion.

Fazit:

Diese Studien sind kein Alarmismus. Sie sind ein Aufschrei.

Ein Beleg dafür, dass Sie längst handeln müssten.

Nicht nächste Woche. Nicht beim nächsten Strategie-Meeting. Sondern jetzt.

👉 Vertrauen Sie auf Partner wie die Masedo IT-Systemhaus GmbH, die wissen, wie man digitale Schatten austreibt.

Drei unbequeme Wahrheiten über Shadow IT – belegt, bewiesen, ignoriert

Sie halten Shadow IT für ein Randproblem? Für ein bisschen IT-Spielerei, die man schon irgendwie im Griff hat? Dann halten Sie sich fest – denn hier kommen drei bittere Fakten, die Ihr Weltbild erschüttern sollten.

1. Zwischen 30 und 40 % Ihrer IT-Ausgaben fließen unkontrolliert in Schattenlösungen

Laut aktueller Shadow IT Statistik 2024: Wie hoch sind die versteckten IT-Ausgaben? von Josys verursachen nicht autorisierte Tools bis zu 40 % der gesamten IT-Ausgaben in Unternehmen.

Was das für Sie heißt?

Sie zahlen – Monat für Monat – für Tools, die niemand abgesegnet hat. Tools, die Ihre IT nicht kennt. Tools, die potenziell gefährlich sind.

2. Jede elfte Cyberattacke entsteht durch unkontrollierte Schatten-IT

Die Zahlen des Infosecurity Magazine sprechen eine klare Sprache. Studie zur Entstehung von Cybervorfällen durch Shadow IT 2024 zeigt: 11 % aller Cybervorfälle lassen sich direkt auf den Einsatz von nicht autorisierter Software zurückführen.

Was das für Sie heißt?

Sie haben Ihre Firewalls perfektioniert – aber Ihre Mitarbeitenden öffnen Tür und Tor für Angreifer, weil sie mit Dropbox & Co. arbeiten. Und niemand schaut hin.

3. 80 % Ihrer Mitarbeitenden arbeiten längst in der Schattenwelt – freiwillig

In einem Artikel auf Forbes heißt es: Warum 80 % der Mitarbeitenden Shadow IT nutzen – und Unternehmen leiden. Die große Mehrheit greift auf Tools außerhalb der offiziellen IT-Struktur zurück – weil sie es einfacher, schneller und produktiver finden.

Was das für Sie heißt?

Ihre offizielle IT? Offenbar ein Hindernis. Ihre Sicherheitsrichtlinien? Ignoriert. Ihre Kontrolle? Illusion.

Fazit:

Diese Studien sind kein Alarmismus. Sie sind ein Aufschrei.

Ein Beleg dafür, dass Sie längst handeln müssten.

Nicht nächste Woche. Nicht beim nächsten Strategie-Meeting. Sondern jetzt.

👉 Vertrauen Sie auf Partner wie die Masedo IT-Systemhaus GmbH, die wissen, wie man digitale Schatten austreibt.